LEY 1273 DEL 2009

PROTECCIÓN DE LA INFORMACIÓN:

OBSTACULIZACION ILEGITIMA DEL SISTEMA INFORMÁTICO

INTERCEPTACION DE DATOS

DAÑO INFORMÁTICO

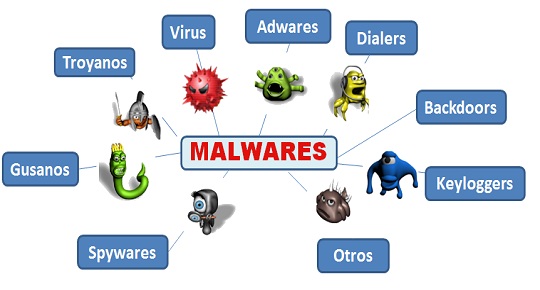

SOFTWARE MALICIOSO

Malware, también llamado badware, código maligno, software malicioso o software malintencionado, es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora o Sistema de información sin el consentimiento de su propietario

Malware, también llamado badware, código maligno, software malicioso o software malintencionado, es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora o Sistema de información sin el consentimiento de su propietarioVIOLACIÓN DE DATOS

De acuerdo con la ley 1273 de 2009 sobre Delitos Informáticos, la violación de datos personales está tipificada como hecho punible en Colombia, en los siguientes términos:

"El que, sin estar facultado para ello, con provecho propio o de un tercero, obtenga, compile, sustraiga, ofrezca, venda, intercambie, envíe, compre, intercepte, divulgue, modifique o emplee códigos personales, datos personales contenidos en ficheros, archivos, bases de datos o medios semejantes, incurrirá en pena de prisión de cuarenta y ocho (48) a noventa y seis (96) meses y en multa de 100 a 1000 salarios mínimos legales mensuales vigentes."

Esta conducta debe ser mirada de manera detallada en relación con la ley 1266 y con el proyecto de ley en revisión de la Corte Constitucional con el fin de determinar el bien jurídico tutelado, los ingredientes normativos, los deberes de los sujetos con deberes de protección de los garantes de los bienes tutelados y la punibilidad establecida.

SUPLANTACIÓN

La suplantación de identidad puede darse en redes sociales, cuentas de correo electrónico, sistemas de nanoblogging, conversaciones telefónicas…

Sin embargo, para que esta conducta sea constitutiva de delito ha de existir una verdadera suplantación de identidad, que no se limite al nombre, sino a todas las características o datos que integran la identidad de una persona, en la que el suplantador asuma como propia y excluyente una identidad ajena (leer también:Identidades falsas y Usurpación de estado civil. El delito del 401 del Código Penal y Cómo actuar en caso de suplantación de Identidad en blogs y redes sociales).

Sin embargo, para que esta conducta sea constitutiva de delito ha de existir una verdadera suplantación de identidad, que no se limite al nombre, sino a todas las características o datos que integran la identidad de una persona, en la que el suplantador asuma como propia y excluyente una identidad ajena (leer también:Identidades falsas y Usurpación de estado civil. El delito del 401 del Código Penal y Cómo actuar en caso de suplantación de Identidad en blogs y redes sociales).AGRAVACIÓN PUNITIVA

Artículo 247. Circunstancias de agravación punitiva. <Penas aumentadas por el artículo 14 de la Ley 890 de 2004, a partir del 1o. de enero de 2005. La pena prevista en el artículo anterior será de sesenta y cuatro (64) a ciento cuarenta y cuatro (144) meses cuando:

1. El medio fraudulento utilizado tenga relación con vivienda de interés social.

2. El provecho ilícito se obtenga por quien sin ser partícipe de un delito de secuestro o extorsión, con ocasión del mismo, induzca o mantenga a otro en error.

3. Se invoquen influencias reales o simuladas con el pretexto o con el fin de obtener de un servidor público un beneficio en asunto que éste se encuentre conociendo o haya de conocer.

LEY 1341 DEL 2009

SOCIEDAD DEL CONOCIMIENTO

PROPIEDAD AL ACCESO Y USO

USO EFICIENTE

PROTECCIÓN , PROMOCIÓN

La presente ley determina el marco general para la formulación de las políticas públicas que regirán el sector de las Tecnologías de la Información y las Comunicaciones, su ordenamiento general, el régimen de competencia, la protección al usuario, así como lo concerniente a la cobertura, la calidad del servicio, la promoción de la inversión en el sector y el desarrollo de estas tecnologías, el uso eficiente de las redes y del espectro radioeléctrico, así como las potestades del Estado en relación con la planeación, la gestión, la administración adecuada y eficiente de los recursos, regulación, control y vigilancia del mismo y facilitando el libre acceso y sin discriminación de los habitantes del territorio nacional a la Sociedad de la Información.

NEUTRALIDAD DERECHOS

La Neutralidad Tecnológica es comúnmente definida como "la libertad de los individuos y las organizaciones de elegir la tecnologíamás apropiada y adecuada a sus necesidades y requerimientos para el desarrollo, adquisición, utilización o comercialización, sin dependencias de conocimiento implicadas como la información o los datos",1 pero no existe una definición oficial para el término. Se usa preferentemente a la hora de describir la actitud que se espera por parte de la Administración Pública en relación con sus proveedores, sobre todo tratándose de bienes y servicios informáticos.

MANIFESTACIÓN

CONOCIMIENTOS

INTERVENCIÓN

MANUAL DE CONVIVENCIA

USO DE LA RED

Las redes sociales, es una estructura social que permite a las personas conectarse con sus amigos e incluso incluso realizar nuevas amistades, a fin de compartir contenidos, interactuar y crear comunidades sobre intereses similares.

Sin embargo, no todas las redes sociales son iguales. Ni sirven para lo mismo. Cada red tiene un objetivo específico.

1. ¿Porqué estar en las Redes Sociales?

Hoy en día practicamente todos los que usan internet forman parte de alguna red social. Con el uso de las redes sociales conseguimos comunicarnos de tu a tu muy rapida y sencillamente. Además podemos conocer gustos, aficiones, problemas, etc… de nuestros amigos y otras personas.

Hoy en día practicamente todos los que usan internet forman parte de alguna red social. Con el uso de las redes sociales conseguimos comunicarnos de tu a tu muy rapida y sencillamente. Además podemos conocer gustos, aficiones, problemas, etc… de nuestros amigos y otras personas.

2. ¿Qué es un Comunity manager?

Un Community Manager o Social Media Manager es la persona encargada de gestionar, construir y moderar comunidades en torno a una marca en Internet.

Un Community Manager o Social Media Manager es la persona encargada de gestionar, construir y moderar comunidades en torno a una marca en Internet.

3 . ¿Cómo deben utilizar las redes sociales los autónomos?

Las redes sociales sirven a los profesionales autónomos para presentarse a si mismos ante sus clientes potenciales, también sirven para establecer contactos y para crear redes especializadas de contactos por intereses.

Las redes sociales sirven a los profesionales autónomos para presentarse a si mismos ante sus clientes potenciales, también sirven para establecer contactos y para crear redes especializadas de contactos por intereses.

4. ¿Cómo deben utilizar las redes sociales las pymes?

Para las pequeñas y medianas empresas , las redes sociales constituyen una buena oportunidad para darse a conocer, para entablar diálogo directo con los clientes y para desarrollar acciones de CRM, publicidad y marketing.

Para las pequeñas y medianas empresas , las redes sociales constituyen una buena oportunidad para darse a conocer, para entablar diálogo directo con los clientes y para desarrollar acciones de CRM, publicidad y marketing.

USO DELIBERADOS

FINE INTIMIDATORIOS

AFECTACIÓN DE LA INTEGRIDAD Y EL BUEN NOMBRE

MALTRATO

CÓDIGO DE CONDUCTA DIGITAL

COMPORTAMIENTOS

http://www.tus10comportamientosdigitales.com/index.php?option=com_k2&view=itemlist&layout=category&task=category&id=3&Itemid=4

No hay comentarios:

Publicar un comentario